純国産 エンドポイントセキュリティ「FFRI yarai」

標的型攻撃に特化したプログレッシブ・ヒューリスティック技術で未知の脅威に対抗する日本発の次世代セキュリティ

- 洗練された五つのエンジンを搭載

- - ZDPエンジン

- - Static分析エンジン

- - Sandboxエンジン

- - HIPSエンジン

- - 機械学習エンジン

- 静的、半動的、動的の多様な防御

- 軽量で高いユーザーエクスペリエンス

- 標準で提供される管理コンソール

- 「先読み防御」技術の豊富な実績

狙われているのはすべての企業や組織のPC・エンドポイント

特定の企業やユーザーに対して機密情報の奪取やシステム破壊を目的に「標的型攻撃」が行われ、高度で巧妙な攻撃技術が磨かれてきました。

現在メディアで話題に挙がるランサムウェアは、「無差別型攻撃」と呼ばれています。直接金銭を騙し取る攻撃は、進化した高度なマルウェアを、不特定多数のPC・エンドポイントに対して巧妙にばらまくキャンペーンとして実施されます。サイバー犯罪が高い収益性を得られる限り、攻撃が減ることはありません。

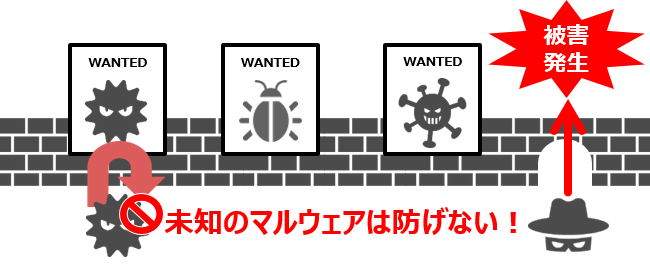

これまでのセキュリティ技術では防御できない

従来のウイルス対策ソフトが用いる「パターンマッチング型」という検知手法は、例えるならば「ウイルスの指名手配写真」を用いた検挙(検知)です。そのため、指名手配写真に載っていない新しいウイルスは検知できません。

また、パターンマッチング技術はソフトベンダーがウイルスを入手した後、分析・作成・検証等の作業が発生します。ユーザーもパターンファイルを全てのPCに配布、適用する時間が必要です。1日に数万と発生している、「未知の脅威」の防御にパターンマッチング型は不向きです。

未知の脅威には、「先読み防御」

プログレッシブヒューリスティック技術 – 振る舞い検知

高度化するサイバー犯罪を防ぐためにFFRIは「CODE:F」という先読み技術を開発しました。

サイバー犯罪につながる「原因」を捉え、事前に来るであろう攻撃技術を推定、対策技術を開発するという脅威の「先読み」がCODE:Fの最大の強みです。

5つの振る舞い防御エンジン

アプリケーションを脆弱性攻撃から守る

ZDPエンジン

メールやWebページ閲覧時の攻撃など、既知・未知の脆弱性を狙ったウイルス攻撃を防御。

独自の「API-NX技術(特許第4572259号)」で、任意コード実行型脆弱性の攻撃を防御。

マルウェアを検出する

Static分析エンジン

プログラムを動作させることなく分析。

「PE構造分析」「リンカー分析」「パッカー分析」「想定オペレーション分析」など多数の分析手法「N-Static分析」で検知。

Sandboxエンジン

仮想CPU、仮想メモリ、仮想Windowsサブシステムなどで構成される仮想環境上でプログラムを実行。独自の「U-Sandbox検知ロジック」で命令の組み合わせに基づいて検知。

HIPSエンジン

実行中プログラムの動作を監視。

他プログラムへの侵入、異常なネットワークアクセス、キーロガーやバックドア的な動作などの挙動を、独自の「DHIPSロジック」 で検知。

機械学習エンジン

FFRIが収集したマルウェアに関するビッグデータを元に実行中のプログラムを監視。

ビッグデータ上の振る舞い特性を抽出し、機械学習で分析した特徴により端末上の悪意ある挙動を検知。

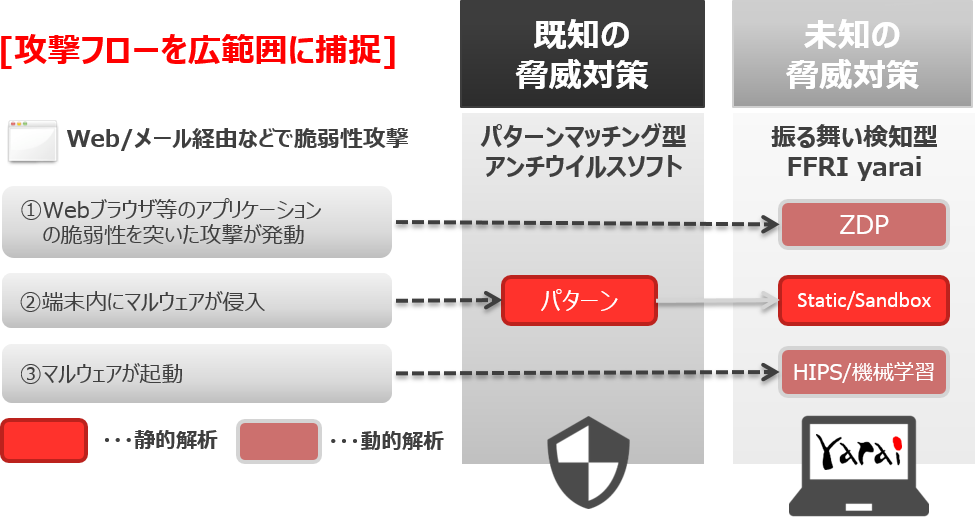

FFRI yaraiを付加したこれからのハイブリッド防御

「FFRI yarai」は振る舞い検知エンジンを搭載しており、端末上での悪意ある挙動をリアルタイムに検知し、防御します。既知の脅威はパターンマッチング型の製品を用いて確実に防御し、未知の脅威は振る舞い検知型製品を用いるという多層防御での対策が有効です。

主な防御実績

被害発生以前にリリースされたバージョンで未知マルウェアの脅威を排除!!

| 発生・報道 時期 |

防御エンジン リリース時期 |

当時の未知脅威及び標的型攻撃 | FFRI yarai 検知&防御エンジン |

|---|---|---|---|

| 2018年4月 | 2017年6月 | ランサムウェア「Satan」 | Static分析エンジン |

| 2018年4月 | 2017年6月 | ランサムウェア「GandCrab」 | HIPSエンジン |

| 2018年3月 | 2017年6月 | バンキングマルウェア「Panda Banker」 | HIPSエンジン |

| 2018年1月 | 2017年5月 | ランサムウェア「SpriteCoin」 | HIPSエンジン |

| 2018年1月 | 2017年5月 | ランサムウェア「Rapid」 | Static分析エンジン |

| 2017年12月 | 2017年5月 | 仮想通貨採掘マルウェア「CoinMiner」 | HIPSエンジン |

| 2017年12月 | 2017年5月 | 「楽天カード株式会社」を装ったマルウェア | HIPSエンジン |

| 2017年10月 | 2017年1月 | ランサムウェア「Bad Rabbit」 | Static分析エンジン |

| 2017年8月 | 2016年10月 | 国内防衛産業を標的としたマルウェア | Static分析エンジン |

| 2017年6月 | 2016年10月 | ランサムウェア「GlobeImposter」 | Static分析エンジン |

| 2017年5月 | 2016年10月 | 仮想通貨採掘マルウェア「Adylkuzz」 | Static分析エンジン |

| 2017年5月 | 2016年10月 | ランサムウェア「WannaCry / WannaCrypt」 | Static分析エンジン |

| 2017年1月 | 2016年9月 | IoTマルウェア「Mirai」 | Static分析エンジン |

| 2017年1月 | 2016年9月 | ランサムウェア「Spora」 | Static分析エンジン |

| 2016年3月 | 2015年7月 | ランサムウェア「Cerber」 | 機械学習エンジン |

被害発生以前にリリースされたバージョンでゼロデイ脆弱性攻撃を排除!!

| 発生・報道 時期 |

防御エンジン リリース時期 |

当時の未知脅威及び標的型攻撃 | FFRI yarai 検知&防御エンジン |

|---|---|---|---|

| 2018年5月 | 2017年12月 | Adobe Acrobat、Adobe Readerの脆弱性(CVE-2018-4990) | ZDPエンジン |

| 2018年1月 | 2017年6月 | Adobe Flash Playerの脆弱性(CVE-2018-4878) | ZDPエンジン |

| 2017年1月 | 2015年7月 | Firefoxの脆弱性(CVE-2017-5375) | ZDPエンジン |

| 2015年7月 | 2013年11月 | Adobe Flash Playerの脆弱性(CVE-2015-5119、CVE-2015-5122) | ZDPエンジン |

| 2015年6月 | 2013年11月 | Adobe Flash Playerの脆弱性(CVE-2015-3113) | ZDPエンジン |

| 2015年1月 | 2014年12月 | Adobe Flash Playerの脆弱性(CVE-2015-0311) | ZDPエンジン |

| 2014年11月 | 2014年8月 | 一太郎の0-day脆弱性(CVE-2014-7247) | ZDPエンジン |

| 2014年2月 | 2013年11月 | IEの0-day脆弱性(CVE-2014-0322) | ZDPエンジン |

動作環境

| ハードウェア環境 |

|

|||||||||||||||

|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|

| OS環境 | Windows 10 (32/64ビット) Windows 11 Windows Server 2016 Windows Server 2019 Windows Server 2022 |

|||||||||||||||

| 同居可能なウイルス対策ソフト | Microsoft, TrendMicro, Symantec, McAfee, ESET, F-Secure, Sophos |

運用支援サービス

FFRI yaraiの運用を弊社が代行することにより、システム管理者の業務負担を軽減します。

運用項目

- アラート検知報告

- 検体ファイルの簡易分析

- お問い合わせ対応

- ポリシー管理

- ホワイトリスト管理

- アップデートの実施

- サマリーレポート

※FFRI yaraiは、株式会社FFRIの商標または登録商標です。

※本ページに掲載されている文章及び図表の原資料は株式会社FFRIから提供されたものです。